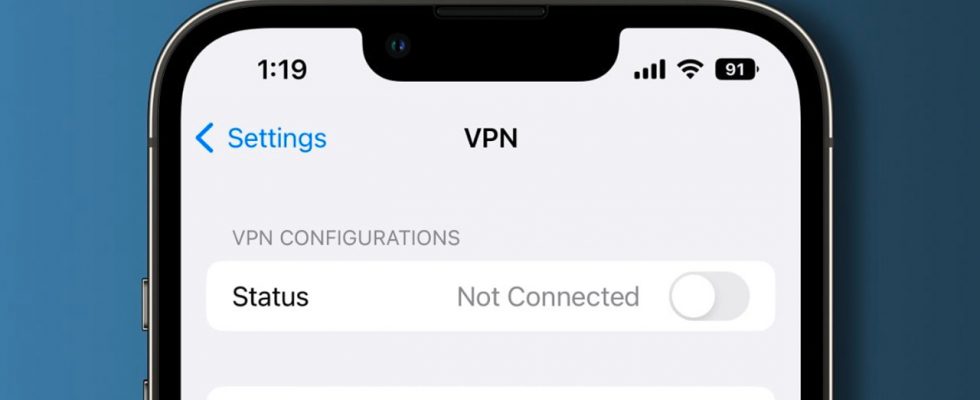

La maggior parte delle app Apple ignora le VPN su iOS 16

Ad agosto un ricercatore di sicurezza ha scovato un bug significativo nelle app VPN per iOS e adesso un secondo ricercatore ha scovato un altro grave problema.

Il bug riscontrato ad agosto riguardava l’apertura di un’app VPN, la quale avrebbe dovuto disattivare tutte le connessioni, ma ciò non accadeva. Il secondo ricercatore, invece, ha scoperto che diverse app Apple inviano dati privati al di fuori dei tunnel VPN, tra cui Salute e Wallet.

Normalmente, quando ci connettiamo a un sito Web o a un altro server, i nostri dati vengono prima inviati al nostro ISP o al nostro gestore dati mobile e questi lo inoltrano al server remoto. Ciò significa che il nostro ISP può vedere chi siamo e a quali siti e servizi accediamo.

Una VPN, invece, invia i nostri dati in forma crittografata a un server sicuro. I nostri dati sono protetti da un ISP, un vettore o un operatore di hotspot. Tutto quello che possono vedere è che stai usando una VPN.

Allo stesso modo, i siti Web e i server a cui accediamo non ottengono l’accesso al nostro indirizzo IP, posizione o altri dati identificativi: il nostro traffico proviene dal server VPN.

Non appena attiviamo un’app VPN, questa dovrebbe chiudere immediatamente tutte le connessioni dati esistenti (non sicure) e quindi riaprirle all’interno del “tunnel sicuro”. Questa è una caratteristica standard di qualsiasi servizio VPN.

Tuttavia, Michael Horowitz ha scoperto che non solo ciò non succede, ma che iOS non consente alle app VPN di chiudere tutte le connessioni non sicure esistenti.

È stato scoperto che molte app Apple ignorano il tunnel VPN e comunicavano invece direttamente con i server Apple.

Confermiamo che iOS 16 comunica con i servizi Apple al di fuori di un tunnel VPN attivo. Peggio ancora, perde le richieste DNS. I servizi Apple che aggirano la connessione VPN includono Salute, Mappe e Wallet.

Ciò significa che tutti i dati inviati da e verso questi server possono essere spiati da ISP o hacker che operano attacchi man-in-the-middle, utilizzando hotspot Wi-Fi falsi facili da creare.

Le app che hanno fatto trapelare dati sono:

Apple Store

Clip

File

Dov’è

Salute

Mappe

Impostazioni

Wallet

Chiaramente la maggior parte o tutti i dati gestiti da queste app potrebbero includere informazioni estremamente private, che vanno dalle condizioni di salute alle carte di pagamento.

iCloud di Apple crittografa i dati mentre vengono inviati a uno dei suoi server, quindi li archivia in un formato crittografato insieme alle chiavi di crittografia. La crittografia end-to-end significa che solo il dispositivo di un utente può crittografare e decrittografare le sue informazioni e Apple non può accedervi.

Non è chiaro se un utente malintenzionato possa spiare il traffico gestito da queste app per ottenere informazioni dettagliate sui dati o sull’utente.

Infine, i ricercatori hanno scoperto che anche Android si comporta allo stesso modo con i servizi Google:

So cosa ti stai chiedendo e la risposta è sì. Android comunica con i servizi Google al di fuori di una connessione VPN attiva, anche con le opzioni “Always-on” e “Blocca connessioni senza VPN”.